云端新挑战 三大利器护航云安全

随着云计算的兴起,关于云安全问题的讨论也接踵而来。我们这里所说的云安全大致包含三层含义。第一,保护云计算环境本身的安全,这里就涉及对云数据中心的保护等环节,这是真正体现云计算安全的本质,其实现难度也较大;第二,利用云为企业用户提供安全服务,即SaaS(Security as a Service)。比如,利用云提供垃圾邮件过滤、邮件服务持续性、归档等服务;第三,安全企业利用云技术来提升安全防护能力。云计算安全防护需要包含系统保护、虚拟环境内部隔离等诸多环节,要实现完整的云数据中心安全防护绝非易事。

来自云端的安全挑战

在传统模式下,IT运维和安全人员的职责是独立而清晰的,大致可分为网络、主机、数据库、应用等角色,虚拟化平台则会导致网络、系统、数据库、应用等资源的发布和管理职能都集中在虚拟平台管理员,如何规划人员角色和职能?安全在组织中的定位如何?这些都需要重新考虑。

新的IT环境下,应用边界、服务边界、资产边界都将被突破。同样,基础架构虚拟化也带来了安全边界的模糊。传统数据中心安全域比较容易划分,根据安全域等级进行网络分层和访问控制,网络管理和系统管理职能也是分开的,彼此制约。而在虚拟化平台下,安全边界趋于模糊,主要通过逻辑划分实现逻辑控制。

云计算安全与传统IT安全重要的不同之处在于大规模的基础设施共享,来自于不同公司、不同安全信任水平的人员长期共享同一套计算资源。而公有云服务由一大批服务商提供,数据存储和处理都在外部环境中完成,即便在云计算内部也很难具体定位数据的存储位置。抽象层屏蔽了传统的可见安全过程,这种不可见性会导致数据安全、服务可靠性、合规性、SLA保障以及整体安全管理的一系列问题。当前企业正在使用的云计算安全服务都属于常规安全服务,而且所占比例基本相当,比如基于云的反恶意软件、基于云的应用扫描以及基于云的网络安全网关,彼此差距并不明显。

云凭什么安全?

市场研究公司Gar tner的分析师Jay Heiser一直致力于研究企业和法规所面临的潜在风险。Heiser称:“服务提供商可能正在为保护数据做大量工作,或是正在创建安全性更好的应用框架,这固然不错,但是大的问题在于你如何确定他们正在做这些工作。提供商无法(通过测试和数据验证)证明他们产品的安全性像他们所宣传的那样,如此一来,你将无法做出是否选择他们的决定。”

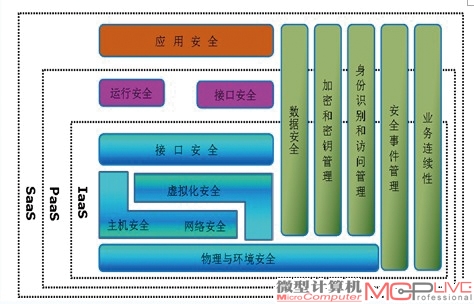

云计算平台安全架构

美国印第安纳大学摩利尔法学院网络安全应用研究中心主任Fred Cate表示:在涉及云计算安全时,企业所面临的大难题是,谁应当在法律方面承担责任。云服务提供商认为企业用户应当为此承担责任,而企业用户则认为云服务提供商应当承担责任。为了解决这一问题,一些企业选择了微软等值得信赖的服务提供商。这一做法不仅导致企业用户的选择范围大幅缩小,同时也不能确保数据的安全性,因为你仅仅为你的云基础设施选择了一个知名的服务提供商而已。幸运的是,一些新技术正在帮助确保云计算的安全,至少对于员工来说将知识产权或敏感数据公布在公有云上将变得更加困难。

通过流程进行数据中心的保护

今天的我们正不得不面对如下的问题:记录的数据被破坏,以及专业黑客购买和销售的整套攻击技术和系统的漏洞信息。数据破坏事件比仅仅遵守保密规定的花费要昂贵得多,因为规定永远都是在威胁已经发现后才被人们制定出来的,并可能演变成为能被利用的企业弱点。

传统保护数据的方法通常强加了很大的负担,并且迫使人们改变应用程序和系统。例如,大多数企业或交易处理机构在现有系统上已经投入了大量的资金,并且大量的规定数据可能需要留在原有的IT平台和网络上。而在应用程序环境中,系统本身存在着固有的复杂性和多样性,这意味着用传统的方法对数据进行加密需要IT基础设施的一次整体“大修”。更糟糕的是,静止数据加密(在实时的IT系统中少有静止数据)无法阻止瞬间发生的攻击。

近,在一些规模有所扩大的企业中出现了一个新的数据保护的模式:一个“数据为中心”的办法。它从捕获时刻开始并贯穿整个生命周期,实现真正端到端的保护,并对现有系统没有重大的破坏。这样的数据保护方法让系统可有效地抵御从外部到内部威胁,并且还大大降低了成本。

为什么以数据为中心的保护方法必须考虑到数据的整个信息生命周期?因为实际操作中常常会遇到这样的情况:一些业务流程会强加于已没有实际用途的数据上。不对这些数据进行销毁,只会对特定的交易数据的日常使用造成妨碍,甚至造成系统漏洞。例如只对静止数据加密的方法,会让攻击者通过多种多样的渠道(如SQL注入攻击)访问数据。

应用环境中流动的数据需要被有效地分析,做好数据分析才有可能预先建立风险文件夹并开始系统地使用高风险的数据流,如数据库和管理重要保密身份信息的应用程序。结合了以数据为中心的解决方法的身份管理系统将支持基于角色的数据访问管理。于是,一些现有系统中将会同时拥有角色和权限管理功能,如directory infrastructure或IDM平台和联合的验证系统。有了这种办法,数据就能系统地抵御黑客的攻击和人为的破坏。同时,这个技术解决了普通员工和管理员职责分离的难题。

另外,随着移动平台(手机、平板等)的兴起,人们越来越倾向于使用移动平台完成新的工作任务。然而数据隐私问题往往不允许这种新型的业务模式。好在以数据为中心的模式在这个领域中是比较理想的。例如,目前在移动平台上使用整合的技术对数据进行保护已成为可能,如格式保留加密(FPE)和高级的公开密钥技术(如基于身份的加密技术(IBE))的结合。